بالطبع، لا يمكن لأحد منا إنكار مدى أهمية العالم الرقمي في حياتنا اليومية. ورغم أنه عالم افتراضي تمامًا، إلا أنه أصبح مرتبطًا بشكل وثيق بعالمنا الحقيقي. فقد شهد المجال التكنولوجي والرقمي تطورًا كبيرًا، وعلى وجه الخصوص في مجال تطبيقات الويب أو الإنترنت بشكل عام. أصبحت جميع تعاملاتنا اليومية تحدث على شبكة الإنترنت. وبدلاً من الذهاب لزيارة صديق أو شخص ما، يمكنك التحدث معه عبر مكالمة صوتية أو مكالمة فيديو، أو حتى عن طريق الرسائل عبر الإنترنت دون أن تضطر للتنقل على مسافات طويلة. حتى في التسوق، بدلاً من أن تسير عشرات الكيلومترات وتتعب نفسك لتصل للسوق، يمكنك الدخول إلى إحدى مواقع التسوق وكتابة اسم المنتج الذي تبحث عنه وسيظهر لك بجميع أنواعه ليصلك إلى باب منزلك، و مع كل هذا و ذاك ظهر من يبحثون عن كيفية تهكير جوجل.

ومع هذا التطور الكبير، ظهرت الجريمة الإلكترونية وتطورت بدورها أيضًا. وبما أن معظم تعاملاتنا اليومية أصبحت على شبكة الإنترنت، فإنه أصبح من الضروري حماية المواقع التي تتوفر على هذه الشبكة للحفاظ على النظام وأمان وخصوصية المستخدمين. وبدون شك، الحفاظ على الربح الكبير الذي تحققه الشركات والمواقع التي تقدم خدمات معينة على شبكة الإنترنت. ومن أجل ذلك، ظهر نظام المكافآت، الذي يهدف إلى ترقيع الثغرات الأمنية في المواقع الإلكترونية من قبل الهاكرز أنفسهم، وذلك من خلال دفع مبالغ مالية على كل ثغرة يتم اكتشافها. وتعتمد أغلب الشركات الكبرى على هذه الطريقة الناجحة التي ساهمت في تطوير الجانب الأمني لغالبية أشهر الشركات والمواقع في العالم. وسنتحدث اليوم عن كيفية تهكير جوجل والحصول على مكافأة مالية كبيرة جداً.

الفهرس

نبذة عن شركة جوجل

جوجل هي واحدة من أكبر الشركات الأمريكية وأكبرها بشكل عام، وتعتبر رائدة في مجال التكنولوجيا. تأسست في 4 سبتمبر 1998، وأصبحت معروفة بشكل كبير بفضل محرك البحث الشهير جوجل، الذي يُستخدم على نطاق واسع للبحث على الإنترنت. تقدم جوجل مجموعة واسعة من الخدمات عبر مجموعة من المواقع والنطاقات الفرعية.

ومع أن جوجل تشتهر بتقديم خدماتها الفعّالة والمتنوعة، إلا أن هناك جانبًا مظلمًا يجب مراعاته. تعتبر جوجل من بين الشركات التي تقوم بجمع كميات ضخمة من البيانات عن المستخدمين. يتمثل هذا في تتبع أنشطتهم عبر الإنترنت وجهازهم، ويمكن أن يشمل ذلك تفاصيل مثل نمط البحث والمواقع التي يزورونها.

الجانب الخطير يكمن في قدرة جوجل على بيع هذه البيانات لجهات خارجية. يمكن أن تشمل هذه الجهات الحكومات أو الأفراد أو الشركات التي تكوّن اتفاقات مع جوجل. هذا يعني أن معلومات المستخدم يمكن أن تصبح متاحة للأطراف الأخرى، مما يثير قضايا الخصوصية والأمان.

للتقليل من هذه المخاطر، ينصح بالبحث عن بدائل لخدمات جوجل، خاصة إذا كنت قلقًا بشأن الخصوصية. يمكن العثور على بدائل تقدم خدمات مماثلة دون التجسس الكبير على البيانات الشخصية.

يمكنك أيضا متابعة: صوري الشخصية من جوجل

لماذا تبحث عن كيفية تهكير جوجل من خلال محرك بحث جوجل؟

طريقتك في البحث لها جانبين الاول جيد و مفيد جدا و الآخر سيئ , دعنا نبدأ بالسيئ كي لا يتعثر مزاجك في النهاية و تواصل القراءة هههه , اذن السيئ هو انك بحثت بهذه الطريقة كيفية تهكير جوجل, منطقيا اسأل نفسك هل توفر طريقة لاختراق جوجل على جوجل نفسها لا يمكنها رؤية ذلك و سد الثغرة, و ايضا من هذا المخبول الذي يجد ثغرة في جوجل و يقوم بنشرها لك على جوجل هل سيضيع مكافأة بآلاف الدولارات و يقدم لك الثغرة و…و..و.. , الامر الآخر هو صيغة كتابتك للبحث لم تكتب كيفية القيام باختبار اختراق على موقع جوجل بل كتبت كيفية تهكير شركة جوجل او كيفية تهكير حساب جوجل , هذا يدل على عدم معرفتك بشيئ لهذا اتمنى منك ان تطلع على مقالة كيف تصبح هاكر و تتمعن فيها جيدا و اتمنى لك التوفيق,

اما الامر الجيد فهو استخدامك لجوجل في البحث عن شيئ بدر في ذهنك , كن دائما هكذا و ستصل لمبتغاك مع بعض التطبيق و العمل الجاد و التعب و الارادة و عدم الاستسلام , و ابقى هكذا دائما أي شيئ يخطر على بالك و تريد معرفته لا تسأل أي احد فقط اسأل جوجل و ابحث كثيرا ان لم تجد ما تبحث عنه بعدها اسأل من شئت لكن ستجد ما تبحث عنه انا متأكد , اجعل جوجل صديقك في البحث عن المعلومات المفيدة اسأله أي سؤال فهو الوحيد الذي لن يمل و لن يضحك على الاسئلة التي تطرحها, و اتمنى لك التوفيق.

كيف تستطيع الحصول على مكافأة مالية من شركة جوجل

تدفع شركة جوجل و غيرها من الشركات الكبرى المشهورة التي تدعم نظام المكافآة المالية لجميع الهاكرز او أي شخص مهما كان يقوم بالابلاغ عن ثغرة في احد الدومينات التي تضعها شركة جوجل في سكوب اي التي تقدم مكافآة مالية اذا ابلغت عن ثغرة خطيرة او ثغرة تضر بالدومين او بالمستخدم اي استغلالها يؤدي الى اختراق الموقع او سرقة بيانات منه او من المستخدمين و يختلف المبلغ المدفوع على حسب نوع الثغرة التي قمت باكتشافها و لكل ثغرة درجة خطورة معينة فهناك ثغرات استغلالها لا يضر الموقع بشكل كبير فهذه ستكون المكافأة عليها قليلة اما ان كانت الثغرة خطيرة فان المبلغ المدفوع من شركة جوجل سيكون كبير , و لتتمكن من ايجاد ثغرة في موقع جوجل عليك ان تصبح هاكر اولا و قد سبق و تحدثنا في موضوع مستقل من قبل عن كيف تصبح هاكر محترف و تستطيع اختراق اي شيئ تريده بكل سهولة اطلع على الموضوع.

و يمكنك متابعة برنامج المكافأة لغوغل من خلال الرابط السابق، من الموقع الرسمي.

كيفية تهكير جوجل

لتتمكن من تهكير جوجل عليك ايجاد ثغرة في احد المواقع او اي دومين تابع لشركة جوجل , و لتتمكن من ذلك عليك ان تتعلم اختبار الاختراق اولا و لتتعرف على كيفية البدأ في تعلم الاختراق او الهاكينغ بالانجليزية , فانه عليك الاطلاع على الموضوع الذي سبق و تطرقنا اليه و هو كيف تصبح هاكر طريقك لاحتراف الاختراق , كما انه عليك تعلم لغات البرمجة الخاصة بتطبيقات الويب كي تكون على دراية اكبر بما تفعله و سيساعدك هذا كثيرا في اكتشاف الثغرات الامنية على جوجل و على تطبيقات الويب الاخرى ,

و لغات البرمجة التي انصحك بها هي لغة بايثون , لغة جافا سكربت , لغة بي ايتش بي و لغة روبي , و ان كنت مبتدئ فانصحك بالبدأ بلغتي سي اس اس و ايتش تي ام ال , و بتعلمك لهذه اللغات او حتى اخذ نظرة عنها و فهمها بشكل قليل و كيفية عملها سيساعدك بشكل كبير جدا في اكتشاف الثغرات الامنية , و اما بالنسبة لاختبار الاختراق فاطلع على المقالة التي ذكرتها لاننا وفرنا لك فيها كيف تبدأ في عالم الاختراق بشكل عام و في مجال اختبار اختراق تطبيقات الويب بشكل خاص.

1. اكتشاف الثغرات في تطبيقات جوجل:

يتطلب تهكير جوجل البحث عن ثغرات في تطبيقاتها أو المواقع التي تخدمها. ابدأ بفهم أساسيات اختبار الاختراق وكيفية استخدام لغات البرمجة مثل Python وJavaScript لتحليل تطبيقات الويب.

- الخطوة 1: تعلم أساسيات اختبار الاختراق تفهم الهجمات المشتركة مثل Cross-Site Scripting (XSS) و SQL Injection وكيفية استغلالها لاكتشاف ثغرات الأمان.

- الخطوة 2: تطبيق لغات البرمجة اتقن لغات البرمجة الأساسية مثل Python وJavaScript لتكون قادرًا على تحليل وفحص تطبيقات جوجل بشكل فعّال.

- الخطوة 3: اختبار تطبيقات الويب استخدم أدوات مثل Burp Suite لفحص تطبيقات الويب واكتشاف ثغرات الأمان.

2. استخدام أدوات الاختراق:

لا يمكن القيام بعملية تهكير بدون استخدام أدوات الاختراق الصحيحة. فمن المهم أن تكون على دراية بالأدوات الحديثة وكيفية استخدامها.

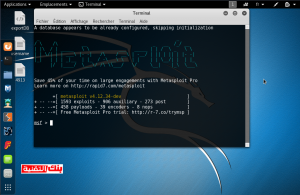

- الخطوة 1: اختيار أدوات الاختراق اختر أدوات متقدمة مثل Metasploit وWireshark لتنفيذ هجمات وفحص حركة الشبكة.

- الخطوة 2: تعلم استخدام Metasploit فهم كيفية استخدام Metasploit لتنفيذ هجمات متقدمة والتلاعب في نظم الحواسيب.

- الخطوة 3: تحليل حركة الشبكة استخدم Wireshark لتحليل حركة الشبكة واكتشاف الثغرات في تبادل البيانات.

و قد تحدثنا سابقا عن طريقة حماية الفيس بوك من الاختراق نهائيا ، كنموذج للحماية من الهاكرز أثناء تعلمك، فقد يفيدك المقال حتما في تقديم السلوكيات المتاحة للحماية.

3. تفاعل مع برامج الجوائز الأمانية:

للحصول على مكافآت مالية من جوجل، يجب أن تشارك في برامج الجوائز الأمانية التي تقدمها.

- الخطوة 1: التسجيل في برامج الجوائز اكتشف كيفية التسجيل في برامج جوائز الأمان المقدمة من قبل جوجل.

- الخطوة 2: قواعد الإبلاغ والأمان تعلم قواعد الإبلاغ وكيفية التفاعل مع فريق الأمان في جوجل.

- الخطوة 3: تقديم تقارير أمان فعّالة أفضل استراتيجيات لتقديم تقارير أمان فعّالة تزيد من فرص الحصول على مكافأة مالية.

كيف تهكر محرك البحث جوجل

بعد أن تحدثنا بشكل عام عن تهكير جوجل سوف نتطرق لكيفية اختراق بعض تطبيقات جوجل الشهيرة وسنبدأ بكيف تهكر محرك البحث جوجل وإن كان يبدو هذا الامر شبه مستحيل بالنسبة لك فإنه يبقى شيئ عادي فالكثير من الهاكرز حول العالم يكتشفون ثغرات في محرك البحث جوجل يوميا, إذن وبإختصار لتتمكن من تهكير محرك البحث غوغل يجب عليك أن تجد ثغرة في دومين google.com وهو الدومين الرئيسي لمحرك البحث جوجل ونفس الشيئ ينطبق على اي دومينات فرعية او رئيسية لها علاقة بمحرك البحث قوقل, وبإمكانك الاطلاع على Google Vrp Writeups لأشخاص يشرحون كيف وجدو ثغرات في غوغل وقامو بالابلاغ عنها وحصلوا على مكافآت مالية.

و لقد شرحنا أن هناك الكثير من محركات البحث الأخرى، في مقال أشهر محركات البحث المجانية. يمكنك الاطلاع عليه.

طريقة تهكير غوغل كروم تختلف عن كيفية تهكير محرك بحث جوجل لأن محرك البحث يندرج ضمن تطبيقات الويب التي تعتمد على لغات برمجة خاصة بتطبيقات الويب عكس متصفح جوجل كروم الذي تم بنائه من خلال لغات برمجة خاصة بتطبيقات سطح المكتب ورغم ذلك ستصادف العديد من الثغرات المرتبطة بتطبيقات الويب بإعتبار أن متصفح قوقل كروم له علاقة بالويب, ولكن لتتمكن من تهكير جوجل كروم وايجاد ثغرات ذات خطورة عالية فينبغي عليك اتقان لغات البرمجة الشهيرة التي تم بناء غوغل كروم من خلالها وطبعا اتقانها سيمكنك من فحص تطبيقات سطح المكتب بسهولة وليس جوجل كروم فقط.

كيف اخترق قوقل بلاي

تهكير جوجل بلاي هو ايضا بدوره يختلف عن ما ذكرنا سابقا بإعتبار ان قوقل بلاي عبارة عن تطبيق هاتف ولغات البرمجة المستخدمة في بناء تطبيقات الهاتف تختلف عن المستخدمة في تطبيقات الويب أو سطح المكتب, رغم ذلك فإن اتقانك للغات البرمجة الخاصة بتطبيقات الويب سيساعدك ايضا في فحص تطبيقات الموبايل كما أنه يوجد لغات برمجة متعددة الاستعمالات وبالتالي اتقانها سيمكنك من فهم التطبيقات المختلفة في الويب او الهاتف, وأيضا كإضافة تستطيع اختراق قوقل بلاي بدون تعلم البرمجة لكن لن تصل بعيدا بدون فهم بنية التطبيق الذي تحاول اختراقه, هذا في حال اردت اختراق تطبيق قوقل بلاي أما ان كنت تريد تهكير تطبيق الويب فسيكفي اتقانك للغات البرمجة الخاصة بتطبيقات الويب لأنك ستفحص الدومين الفرعي play.google.com او اي دومينات اخرى رئيسية او فرعية خاصة بقوقل بلاي.

لا تنس متابعة اكواد بطاقات جوجل بلاي مجانا فهذا سيفيدك حتما، في تهكير المتجر.

كيفية اختراق غوغل فورم

اختراق غوغل فورم لا يختلف عن تهكير محرك البحث جوجل وبلا يختلف اقصد أن كلاهما عبارة عن تطبيق ويب وبالتالي فهمك لاختبار اختراق تطبيقات الويب سيمكنك من تعلم كيفية تهكير جوجل فورم لكن بطبيعة الحال ميكانيزمات الموقع تختلف عن المواقع الاخرى لأن الخدمات التي تقدمها مختلفة فبعد اتقان لغات البرمجة الخاصة بتطبيقات الويب ينبغي عليك ايضا فهم ثغرات تطبيقات الويب المختلفة وكيفية حصولها كما يجب عليك ايضا فهم طريقة عمل الموقع وكيف يتم تقديم الخدمة اولا انظر لها كمستخدم عادي ثم ابدأ في التعمق في فهم كيفية عمل الموقع برمجيا.

طريقة تهكير لعبة جوجل

طريقة تهكير لعبة جوجل ليست ثابتة وتعتمد على اي شكل من التهكير تريد تطبيقه وعلى اي لعبة بالضبط فإن كانت على شكل تطبيق تحتاج تعلم اختبار اختراق تطبيقات الهاتف واما ان كانت اون لاين عبر موقع تحتاج تعلم اختبار اختراق تطبيقات الويب اما ان كانت برنامج على الكمبيوتر فتحتاج الى تعلم اختبار اختراق تطبيقات سطح المكتب ستجد بعض الامور المشابهة والثغرات المشتركة في مختلف هذه التطبيقات لكن عليك اتقان مايتعلق بكل نوع بشكل خاص لكي تصل لما تريده, أما اذا كنت تريد تهكير اللعبة كأن توفر الكثير من الفلوس أو ماشابه ذلك فهنا تحتاج تعلم الهندسة العكسية وطبعا هي ايضا تختلف من تطبيق برمجي لآخر.

كيف تصبح هاكر محترف عبر جوجل

كما ذكرنا آنفا فإن عالم الاختراق شاسع وبالتالي عليك اختيار فرع معين للبدأ به قبل التعمق أكثر في فروع مختلفة ويستحسن أن تبدأ بالفرع الذي يناسب احتياجاتك أو الذي يستهويك كي لا تمل أثناء التعلم والتطبيق, سنقدم لك روابط خاصة بكورسات مختلفة لاختبار الاختراق في مجالات مختلفة اختر ما يناسبك وابدأ به لكن قبل ذلك ننصحك بشدة بالاطلاع على موضوع كيف تصبح هاكر الذي نشرناه من قبل وذكرناه سابقا في هذا المقال وبإختصار قبل البداية ينبغي لك أن تفهم بعض المصطلحات المهمة في المجال كما يجب أن تفهم الأساسيات مثل الشبكات, أنظمة التشغيل, لغات البرمجة. في البداية لن تحتاج التعمق في هذه الاشياء بل تكفيك الأساسيات بعدها تدخل في الفرع الذي اخترته من خلال الكورسات التي سنقدمها لك في الاسفل ولن تكون كافية بل ستحتاج للبحث في جوجل عن معلومات اضافية وكتب واي مشكلة تواجهك ابحث عبر جوجل:

- كورس تعلم اختبار اختراق تطبيقات الويب الذي ستتعلم من خلاله كيفية ايجاد الثغرات في مواقع الويب.

- كورس تعلم اختبار اختراق تطبيقات الاندرويد الذي ستتعلم فيه طريقة فحص تطبيقات هواتف الاندرويد.

- كورس تعلم الاختراق الاخلاقي الذي ستتعلم من خلاله ايجاد ثغرات مختلفة تمكنك من اختراق الاجهزة.

1- اختيار الاختصاص:

لتحقيق بداية ناجحة في عالم الاختراق، يعد اختيار التخصص خطوة حاسمة. يمكنك اختيار البداية مع اختبار أمان تطبيقات الويب لاستكشاف الثغرات في مواقع الويب أو الانتقال إلى اختبار أمان تطبيقات الأندرويد لاستهداف تطبيقات هواتف الأندرويد. يعتمد اختيارك على اهتماماتك ومهاراتك البرمجية. قم بوضع خطة محكمة لتحديد مسار التخصص الذي تتطلع إليه، حيث يساعد ذلك في تحديد الأهداف وتحقيقها بفعالية.

2- اكتساب الأساسيات:

لتعزيز فهمك وقدراتك في مجال الاختراق، يُفضل البدء بفهم الأساسيات المهمة. اكتساب المعرفة بالشبكات وأنظمة التشغيل ولغات البرمجة يُعتبر أمرًا حيويًا. يمكن للمبتدئين تعلم أساسيات الأمان، وكيفية حماية الأنظمة والتطبيقات من التهديدات الأمنية. هذه الخطوة تضمن بناء أساس قوي للتقدم في مجال الاختراق بشكل فعّال.

3- التعلم الذاتي والتحديث المستمر:

يُعَدُّ التعلم الذاتي أساسيًا في رحلة التخصص في مجال الاختراق. يجب على الشخص أن يكون على دراية دائمة بأحدث التقنيات والتطورات في مجال الأمان السيبراني. يُشجَّع على تخصيص وقت منتظم لدراسة المواضيع الجديدة، سواء كانت ذلك من خلال قراءة المقالات والأبحاث أو حضور الدورات وورش العمل ذات الصلة.

4- التطبيق العملي والتحديات:

في هذا السياق، يُبرز أهمية التطبيق العملي للمهارات المكتسبة. يجب على الشخص أن يواجه تحديات عملية لتحسين فهمه للسياقات الحقيقية ولتطبيق المفاهيم النظرية بشكل عملي. من خلال حل التحديات، يتعلم المختصر بشكل فعَّال ويتأقلم مع البيئة الديناميكية لمجال الأمان.

5- الاندماج في مجتمع الهاكرز:

لتعزيز التعلم والنمو المهني، يُنصَح بالاندماج في مجتمع الأمان السيبراني. يمكن ذلك من خلال المشاركة في المنتديات الخاصة بالأمان، وحضور المؤتمرات وورش العمل المختلفة. يُشجَّع على بناء شبكة تواصل مع محترفين ذوي خبرات مماثلة، حيث يمكن تبادل الخبرات والتجارب وفهم التحديات التي يواجهها المجتمع الهاكرز بشكل أفضل.

لعل هذا المقال كود إلغاء الهكر من الموبايل سيكون مهما لك، فحذار أن تحمل برمجيات من مجموعات الهاكرز، لذا عليك أن تتحقق من حمايتك بشكل دوري.

كيفية استخدام جوجل في التهكير

إن كنت تظن أن التهكير من خلال جوجل مجرد أقوال فكاهية فأنت مخطئ بل يمكنك استخدام جوجل في التهكير والوصول لبيانات حساسة وثغرات عالية الخطورة بسهولة والتبليغ عنها والحصول على مكافآت مالية وهذا عبر جوجل فقط كما يمكنك أيضا البحث عبر جوجل عن أي معلومات ورايت ابس عن ثغرات مكتشفة سابقا تمكنك من تطبيق سيناريوهات وافكار جديدة على التارجت الذي تحاول ايجاد ثغرات أمنية فيه.

وبإختصار شديد التهكير المباشر من خلال جوجل يتم عبر جوجل دورك Google Dorks او جوجل هاكينغ Google Hacking وهي عبارة عن تقنيات بحث على جوجل تمكنك من الوصول لبيانات حساسة وثغرات في تطبيقات ويب مختلفة بسهولة عبر محرك بحث جوجل فقط وكمثال بسيط: site:google.com filetype:js عند كتابتها على جوجل فإنك تخبر جوجل أن يظهر لك ملفات js فقط على دومين google.com فقط بعدها تفحص ملفات جافا سكربت التي من الممكن ان تجد بها بيانات حساسة او ثغرات.

1- مدخل إلى تقنية Google Dorks:

تُعَد تقنية Google Dorks من الأدوات المبتكرة في مجال الاختراق، إذ تسهم في تحسين عمليات البحث على جوجل للكشف عن ثغرات الأمان والبيانات الحساسة. تقدم هذه التقنية إمكانيات فريدة للمستخدم لتنمية فهم أعماق الأمان السيبراني. يُقَدِّم هذا القسم فهمًا أساسيًا حول مفهوم تقنية Google Dorks وكيفية استغلالها بفعالية في سياق الاختراق.

تتناول الفقرة الأولى مبادئ العمل لتقنية Google Dorks وكيف يمكن للمستخدم استغلالها بفعالية للكشف عن الثغرات الأمنية. تشرح الفقرة الأولى الأساسيات التقنية والفلسفية وراء هذه التقنية، مما يمهد الطريق للفهم العميق للمحتوى اللاحق.

2- استراتيجيات ابتكارية لإنشاء Google Dorks:

تُستعرَض هذه الفقرة أساليب إبداعية لإنشاء Google Dorks فعّالة وموجهة. تشرح كيف يمكن للمهندس العكسي أو المختبر الأمان تطبيق أساليب مبتكرة لاكتشاف الثغرات الأمنية باستخدام Google Dorks. يُرَكِّز هذا الجزء على تفاصيل العمليات الإبداعية في صياغة الاستعلامات بطريقة تكون فعّالة وموجهة.

3- البحث الجغرافي باستخدام Google Dorks:

يعرض هذا القسم كيف يُمكِن استخدام Google Dorks للبحث الجغرافي وتحديد ثغرات الأمان الجغرافية. يركز على استخدام استعلامات Google Dorks بشكل دقيق لتحديد المواقع الجغرافية واستكشاف الثغرات الأمنية في تلك المناطق. يقدم نصائح حول كيفية تنسيق وتكوين الاستعلامات للحصول على نتائج دقيقة وفعّالة.

4- العثور على معلومات الاعتماد باستخدام Google Dorks:

تقوم هذه الفقرة بشرح كيف يُمكِن للهاكرز استخدام تقنية Google Dorks للبحث عن بيانات الاعتماد والمعلومات الحساسة. يُسلِّط الضوء على الاستعلامات الخاصة بالبحث عن ملفات التكوين الحساسة، مثل ملفات الـ “config” أو “env”، التي قد تحتوي على معلومات الاعتماد للتطبيقات. يُقَدِّم القسم نماذج عملية وتفصيلية حول كيفية تصميم استعلامات Google Dorks للعثور على هذه المعلومات بشكل فعّال.

5- ثغرات الأمان الشائعة المستهدفة عبر جوجل:

يستعرض هذا القسم الثغرات الأمان الشائعة التي يُمكِن استهدافها باستخدام Google Dorks، مع تقديم أمثلة عملية لكل نوع من هذه الثغرات. يتم التركيز على الاستفادة من Google Dorks لاكتشاف الثغرات مثل ثغرات تسريب المعلومات وفهرسة الديريكتوري وثغرات التحكم في الوصول. توضح الأمثلة كيف يُمكِن للهاكرز استغلال هذه الثغرات للوصول إلى معلومات حساسة أو التلاعب بالمواقع والتطبيقات.

الأسئلة الشائعة

الآن سننتقل للاجابة على بعض الاسئلة التي يتم طرحها بكثرة حول موضوع تهكير جوجل لنوضح أكثر بعض الافكار والاشياء المبهمة في عقول أغلبية المهتمين بهذا الموضوع.

هل يمكن اختراق جوجل؟

نعم يمكن اختراق جوجل عبر إيجاد ثغرة أمنية في أي تطبيق تابع لشركة جوجل, وحتى إن بدى لك الأمر كشيئ مستحيل فإنه ينبغي عليك ادراك حقيقة أن غوغل هي شركة كغيرها من الشركات وتتعرض للاختراق بشكل عادي ويتم اكتشاف ثغرات في تطبيقاتها يوميا وعندما تقول تهكير شركة قوقل فلا تجعل أول مايخطر على ذهنك هو شركة ضخمة تحيط بها أسوار هجوم العمالقة, نعم هي شركة ضخمة لكن كونها ضخمة هو مايجعلك تجد ثغرات أكبر فيها لأن توفرها على تطبيقات كثيرة ومختلفة بملايين السطور البرمجية فإن عدد الثغرات سيكون كبير أيضا ومع كل تحديث جديد أيضا من الممكن أن يتسبب في ظهور ثغرات أخرى.

كيف احاول اختراق غوغل؟

إن كنت تحاول اختراق غوغل ينبغي عليك التركيز على مكان معين أو تطبيق معين لجوجل ﻷنه وكما ذكرنا آنفا قوقل تملك عدد كبير من التطبيقات ولا يمكنك فحصها جميع في آن واحد, ولنقل على سبيل المثال أنك اخترت جيميل Gmail ان كنت تشتغل على الويب فقط فأول خطوة هي جمع الدومينات الرئيسية والفرعية التي لها علاقة بحساب جوجل ثم تبدأ بالاطلاع عليها كمستخدم عادي للتعرف عليها وعلى طريقة عملها ثم تبدأ بفحص كل دومين على حدة وتجرب كل الافكار والسيناريوهات الممكنة لايجاد أي ثغرة, هذا مثال بسيط باختصار ﻷنه لا يسعنا التفصيل في كل هذه الامور وبالتالي ابحث عن methodologies لاختبار الاختراق بالفرع الذي تعمل فحص له واقرأ رايت ابس عنه وستجد الامور تتضح معك.

كيف استطيع تهكير جوجل؟

غالبية الاشخاص الذين بحثوا عن كيفية تهكير جوجل جاؤوا بغرض الضحك بقولهم أني كيف أسأل غوغل عن كيف أهكره ويبدو لهم شيئ غريب ومضحك ويعطوا مثال كأنك تسأل صاحب البيت كيف أسرق بيتك, نعم أفهم قصدهم من ذلك لكن لا الأمر ليس كما فهمتموه أولا الانترنت ليست جوجل, جوجل هو محرك بحث على الانترنت أي يقوم بإيصالك لمحتوى موجود على الانترنت وجوجل ليس له سيطرة على جميع المحتوى الموجود على الانترنت فمثلا لو بحثت عبر محرك بحث بينغ بدلا من غوغل سيختلف ترتيب بعض النتائج لكن سيظهر لك نفس المحتوى وبالتالي فقد وجدت نفس الاجابة عن كيفية تهكير جوجل رغم انك بحثت عبر بينغ وليس غوغل, باختصار شديد اعتبر قوقل كأنه جسر يربطك بالمحتوى الموجود على الانترنت بشكل منظم وماهو الا طريق تسير من خلاله لتصل لمدينة الانترنت أين يوجد المحتوى الذي يجيب عن تساؤلاتك.

كيف اتحدث مع جوجل؟

يمكنك التحدث مع جوجل عبر الذكاء الاصطناعي الخاص بالدردشة جوجل بارد الذي سيتناقش معك في أي موضوع, كما يمكنك أيضا التحدث مع مساعدة غوغل لايجاد حل لمشاكل تواجهك على تطبيقات جوجل, أما ان كنت تريد التحدث مع جوجل غريب الاطوار الذي شاهدت فيديوهات عنه على وسائل التواصل الاجتماعي فسنشرح لك كيفية ذلك في موضوع آخر عن غوغل سيتم نشره لاحقا, وما شاهدتموه في تلك الفيديوهات ليس حقيقي وانما دردشات تم تصميمها لنشرها كقصة فقط وبالتالي لا يمكن لغوغل ان ترسل لك رسالة على الفيسبوك تقول لك هل انت مجنون كيف تبحث عن تهكير قوقل على غوغل, لكن رغم ذلك هناك طريقة تجعلك تتحدث مع جوجل بتلك الطريقة عبر الدردشة وتستمتع بالمزاح معه سنشرحها في موضوع آخر. واليك فيما يلي فيديو التحدث مع جوجل غريب الاطوار المضحك.

خلاصة

هذا كل شيئ , لا تنسى المشاركة مع اصدقائك لتتعاونو مع بعض من اجل تهكير جوجل و ناسا , و اذكرك اننا سبق و تحدثنا العديد من المرات عن اقوى و افضل البرامج و الالعاب المهكرة و بروابط تحميل مباشرة من ميديا فاير , بالاضافة الى العديد من المواضيع الشيقة و المفيدة مثل كيفية تهكير الواي فاي , و افضل برامج هكرز التي يستخدمها الهاكرز و ايضا كيفية معرفة من زار بروفايلك على فيسبوك و كيفية سرقة حساب انستقرام و فيسبوك و العديد من المواضيع الاخرى , و ان كنت تبحث عن اي شيئ اكتبه في مربع البحث في اعلى الموقع و سيظهر لك و لأي استفسار اترك تعليق , شكرا.

انا أريد فقط الحصول على المال من النت

كيف ؟؟😔

نحن نمزح كيف نهكر قوقل

انا كنت جايه اشوف جوجل كان رح يقول علينا اغبياء ولا لا سحبان الله طلع هيعلمنا الادب والبه نحنا يا شركه جوجل ما كنا نقصد شي بس نحنا كنا بنجرب تجربه نشوف شو ردت فعلكن نحنا نتاسف من اجلكن

صعب جدا انا مبربمج سوداني 🇸🇩

انا لااحتاج المال لاكن لئيصال الفكره بأن هناك اعداء لشركه كوكل

ان اصلان دخلت كي اكتب هدا الشيئ تهكر محرك انت نفسك تستخدمو اسغفر الله حتى اذا استطعت تهكيرو مذا تستفيد انت اصلان … كيفية تهكير جوجل بمحرك جوجل

لأ ارغب بتهكير جوجل، لكن كان لدي الفضول أن أعرف ما هو رد جوجل على سؤالي عن كيفية تهكير جوجل عبر محركها للبحث 😂

مثل الحرامي يسأل صاحب البيت وين الذهب هههههههههههههههههه

احس كوكل جاي يضحك عليه هسه 🙂🙂🙂

انا لا اثق بمتصفح مثل ثقتي ب Google 👍😍😂😂

استطيع تكهير كوكل بكل سهولة ولكن لست بمزاج جيدا

اسمع ياجوجل انا ونتا حبايب بس اريد فلوس منك سلفه. تمام ههههههه اخر اشهر ورجعته تمام هههههه لتضحكوش كماهو جاري

سوف اخترق جوجل في يوم من الأيام

سوف اخترق جوجل في يوم من الأيام

اااااااااااااااا

😂😂 منو يريد يهكر كوكل 😂😂

😂😂😂😂😂 يعني لما اجي اخطر جوجل اروح باحث في شريط بحث جوجل طبعا بهزر 😂😂😂

اشو هل غباء تهكير غوغل وكمان علا موقع غوغل غباء اسطناعي فعلاً

لا يمكن تهكير قوقل

مافي شي بعيد عن البشر اختراق اي شي كما فعل جوجل نفسو

جوجل امزح معك شكلك ماتتحمل مزح

انا شفت في Pinterest يقولون اعلان قوقول الي يقدر يهكر قوقل له مبالغ مالية

وداخل على قوقل وكاتب كيف تهكر قوقل وانا مستغربة قوقول تسوي كذا؟🧐

وجربت اساسا مقدر اتخلى عن قوقل ❤️❤️

ههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههه

كنت احسب جوجل غبي

حتا أنا معهم ي قوقل والله كنت اختبرك رجال كفو ولالا بطلعت كفواا ههههههههههههههههههههههههههههههههههههههههہَ هُ☹̵💔😹>ههههههههههههههههههههههههههههههههههههههههہَ هُ☹̵💔😹>هههههههههههههههههههههههههههههههههههه

كوكل طيني فلوس😂😂😂😂😂😂😂

كنت امزح معك يا كوكل بس اطلب منك طلب انطيني فلوس 😂😂

طيز

سيتم اختراقك عن قريب ههه 😱😏

افت

ههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههه

اه التخلف دا ازاي تكدر تهكر جوجل على جوجل بجد حاجة تضحك ههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههه

ههههههه نحن نمزح فقط نريد اخافتكم ، لن نهكر قوقل 😂

انا ما فلت تهكير قلت اختراق غبي

احاااااااااااااااااااااااااااااااااااااااااااااااااااااااا

محطم المعنويات من المجنون الذي يريد تهكر شركة جوجل عن طريق محرك البحث الخاص بها الا مغفل او فضولي ههههههههههههه الهكر الحقيقيين لا يستخدمون جوجل لتهكيرها اعجبتني المقالة رائعة ومضحكة

عيهي

سأرى إن كانت حقيقة ام كذب أو فخ

اهكر جوجل في جوجل استغفر الله 🤦

فقط كنت امزح وكنت اريد ان تشوف ايش الاجابه يعني كيف اسأل جوجل عن اختراق جوجل😂😂😂😂

من التيك توك

مش أقسد

بس كنت محتاج فلوس من النت ممكن اعرف ازاي

ااااا انا بس كنت اختبركم هههه

احس جوجل صابو سكتة قلبية

ههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههههه

احااااااااااااااااااااااااا

جوجل العملاقة

نحن نمزح فقط

😂 😂 😂 😂 😂 😂 😂 😂 😂 😂

جميل و تعالمت منة

😂😂😂😂😂😂😂😂😂😂😂😂😂😂😂😂

ههههههههههه

(+0+)

هي هي هيهيهيهيهي

هههههه قوقل نحن نمزح معك فقط

هل سئكافئ من شركة جوجل لأنني ابحث عن مواضيع تخص جوجل على جوجل

هههههههههههههههههههههه الله يرحم قوقل يقول انا وش سويت جاته جلطه

نمزح ها من لديه فكرة عن تحميل ماينكرافت

لا والله جاية من التيك توك 🦦

اريد كوكل يطيني سياره

ههههههههههه

انا بهكر قوقل لازم وربي مفي كذب 😈

من انتم ولما جءتم

ههههههه

انا ابحث على كوكل ليس لكي اخترق كوكل بل هيه ترفيه وانا أيضآ اعرف انني لا يمكنني اختراق كوكل في البحث على كوكل وانا لست غبيآً مثلكم لكي اهكر كوكل بمساعدة كوكل يا أغبياء وطز فيكم وبكوكل اي 🙂وشكرآً

نرجو منكم سماح❤❤

😂اتعلمت كيف اهكر جوجل🧢😂

لا مزح قوقل

انا اوريد ان اهكر قوقل لكي امحو كل المشاهد الاباحية 💪😎

وأيضاً اريد ان امزح مع قوقل قليلا 😂

ولاكن لقد كان مؤدبا فعلا 😅

ههههههههههه واو

تم التهكير

انتضرو ….. يا Google ….هههههههههههه

ههههههه 😅🤣😂كيف اهكر كوكل وانا في كوكل 🤣

سوف قوقل يتهكر غدا

انا هكر عربي وامريكي

جوجل نمزح معك فقط

هههههه النكم تافهون

كنت أحس إنو غوغل يتكلم معي

أنا قمت بالبحث فقط للمزح رأيت في تيك توك أن من يستطيع إختراق قوقل له مكافأة أعجبتني المقالة

يرجالة الكلام ده صح الصح وانا كجوجل انبهرت جدا x’D

ههههههههههههههههههههههههههههههه

أكول من سمع أبخبر لألي يهكر كوكل ياخذ مبلغ 😂

شكراً. جوجل ….افضل. .مواقع ….التصفح ..في مواقع التواصل …عامه

جوجل

الاول والأخير.

في التصفح.

ولاكن انا احب اشارك كل ما افكر فيه

معا جوجل

جوجل صديقي المفضل

هههههههههههههههههههههههههههههههههههه

جوجل انا محتاجه فلوس كيف اسوي ☹️💔

نحن نمزح شفنا على النيك توك تهكير قوقل وانا لا اتخلى عن قوقل

👽

اريد اختراق موقع جوجل

كنت حب نهكرك فعلا لكن منيش عارف برك وعد أذا عرفت كيف راح نهكرك ولا هات الفلوس الفلوس الفلوس المهم يازف الفلوس

ههههههههه ياريت اكسب المال

أريد بعض المال

أريد بعض المال هل تجيبني

اريد انا تخترق جوجل لي اني فقير

كنت بشوف رد فعل قوقل 😂😂😂

اتحداكو يكون في هنا بنت

ولو في بنت اتحداها تحط رقمها علي الواتس

ولو في بنت اتحداها تحط رقمها علي الواتساب

.

الهكر يعطيني رقمو ضروري👍🏻😈😈

الهكر يعطيني رقمو ضروري👍🏻😈😈

الهكر يعطيني رقمو ماشي ضروري👍🏻😈😈

شو بتحكيييييييييييي بدي جوجل

انا امزح انا لم استطيع تهكير جوجل انا احب الشركة جدا

هههههههه انا هكرت الكوكل من شركة كوكل

كيف اهكر شركة قوقل

كنت أريد أن أعرف ما ستقول لي غوغل لأننا سمعنا فيديو مضحك عن تهكير غوغل كنت أريد أن امزح

أحاول إختراق غوغل

ههههههههههه اهكر جوجل من جوجل

للمزاح فقط

وأعطيني ماين كرافت مجانا

أو سينتهي أمر الشركة

غزل

ههههههه

كان بدي بس اشوف رده فعل غوغل 🙂

كان بدي بس اشوف رده فعل غوغل …

هههههه انا مخترق شركة غوغل من عام 2015الى الان ومزالون ليعلمون وهاد المبلغ لا احتاجة لاني في اشهر استطيع ان اجمع مايقارب نحو 250مليون دولار

لأ ارغب بتهكير جوجل، لكن كان لدي الفضول أن أعرف ما هو رد جوجل على سؤالي عن كيفية تهكير جوجل عبر محركها للبحث 😂

كيف يا غوغل يا غبي تعمل هيك ويطلع كذب

لو كنت انت حقا تعرف كيف تخترق كوكل وانك ستربح مبالغ مالية كبيرة لهكرتها انت الاول دون ان تخبرنا🥲💔

وين الطريقة؟؟؟

أنا كنت امزح فقط

I’m so so sorry

كنت اريد تعلم الختراقات ولكن لن اخترق قوقل هههه لكن كيف تتعلموا الاختراق

كنت اشوف رد فعل غوغل في محرك البحث

كيف نهكر نحنا بدنا نهكر منشان المصاري 🥲🙂

غوغل

انا شفتها من منضمت الوردي يبحث عن غوغل من غوغل

🤣🤣😂😂🤣😂🤣🤣🤣🤣🤣🤣🤣😂🤣🤣🤣🤣😂🤣😂🤣🤣😂🤣🤣😂

سيتم اختراق قوقل يوما من الأيام 😁😁

انا اريد ان احمل أي لعب فيقولون لا يمكن

والله احبك ي قوقل انت الافضل 😂 ونتمنى لك التوفيق والنجاح، انت كل ما نحتاج اليه على الهاتف ❤️ شكرا ي قوقل انت ظريف ايضا انا احبك جدا واتمنى انت تتطلع علي تعليقي لك 😍

ههههههه

اريد تهكير غوغل بدي فلوس 🤑

اريد تهكير غوغل بدي فلوس 🤑يارب وفقني

مش عاىف اخترقق كوكل بي فلوس منعتذر

ههههههههههههههههههههههههه

اريد فلووووووووووووووووووووسسسسسسسسسسسسسسسسسس

ارجوكم

وين ردت فعلك يا قوقل 🤣

غوغل هل تصططيع مساعدت المحتاجين

كيف اهكر جوجل الان ؟

هو معقول يعني هتقولوا لي ازاي هكر جوجل انا بهزر

سوف اخترقك يا كوكل

جوجل أريد العمل معكم

اناازاي كنت مغفل انا آسف والله العظيم

انا بدحك معاك يا جوجل ياخي الواحد ميعرفش يهزر معاك هخههه

هههههه انا لا اريد المال فقط أردت أن أرى رد جوجو على سؤلي كنت امزح ههههههه😅🤣

I have an idea on how to hack Google.

حسنا انا هاكر سأهكركم🤣🤣

جوجللللللللللللللللللللللل

جوجللللللللللللللللللللللل

لقصث صق صقل

هههههههههه ولا تنسى لمشاركة مع أصدقاء لتعاونوا على ختراق جوجل وناسا ههه اقسم بلاه ضحكت حتا اختنقت